بتذكر زمان، في بداياتي في عالم البرمجة، كنت مليان حماس وطاقة. اشتغلت على متجر إلكتروني صغير لأحد التجار الطيبين في بلدنا، كان يبيع منتجات يدوية بسيطة. رفعت الموقع، وكل شيء كان شغال “عال العال”، والفرحة مش سايعاني.

بعد كم يوم، وصلني إيميل من “هكر أخلاقي”، بحكيلي بأسلوب لطيف: “يا عمي أبو عمر، موقعك حلو وشغلك نظيف، بس في مشكلة صغيرة… بيانات الزباين كلها بتنتقل كنص عادي، أي حدا “متصنت” عالشبكة بقدر يشوفها!”.

وقتها حسيت الدنيا بتلف فيي. كيف غابت عن بالي شغلة أساسية زي هاي؟ كيف ممكن أعرّض ثقة الناس اللي وثقوا فيي وفي المتجر للخطر؟

هداك الموقف كان صفعة علّمتني درس ما بنساه طول عمري: الأمان ليس رفاهية أو إضافة، الأمان هو الأساس الذي نبني عليه كل شيء. ومن يومها، صار موضوع تأمين الاتصالات وتشفير البيانات هوس عندي، وصرت أعتبر أي موقع بدون قفل الـ HTTPS كأنه بيت بابه مشرّع على الشارع.

اليوم، بدي أشارككم خبرتي هاي، ونحكي بالتفصيل عن درع الحماية هاد اللي اسمه SSL/TLS، وكيف نركّبه ونحمي مواقعنا وتطبيقاتنا. يلا نتوكل على الله.

لماذا أصبح قفل HTTPS ضرورة وليس خياراً؟

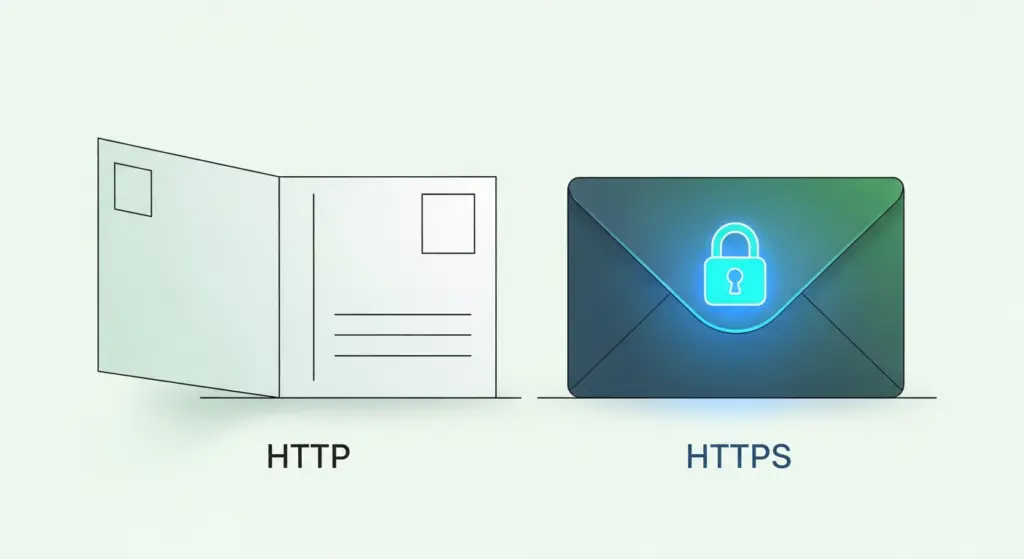

تخيل أنك ترسل رسالة بريدية لصديقك. إذا استخدمت بطاقة بريدية عادية (Postcard)، فأي شخص يمسكها في طريقه يمكنه قراءة محتواها. هذا بالضبط هو بروتوكول HTTP. أما إذا وضعت رسالتك في ظرف مغلق ومختوم، فلا يمكن لأحد قراءتها إلا صديقك. هذا هو بروتوكول HTTPS (HTTP Secure).

طبقة الأمان الإضافية هذه (SSL/TLS) تضمن عدة أمور حيوية:

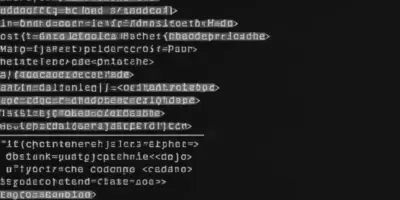

1. التشفير (Encryption): حماية البيانات من المتصنتين

هذه هي الوظيفة الأساسية. يتم تشفير جميع البيانات المتبادلة بين متصفح الزائر والخادم (كلمات المرور، أرقام بطاقات الائتمان، الرسائل الشخصية). حتى لو تمكن شخص من اعتراضها، سيرى مجرد رموز غير مفهومة تماماً.

2. المصادقة (Authentication): التأكد من هوية الخادم

شهادة SSL/TLS تثبت أنك تتصل بالخادم الصحيح (مثلاً، موقع بنكك الفعلي) وليس موقعاً مزيفاً صممه محتال لسرقة بياناتك. إنها بمثابة بطاقة هوية رقمية للخادم.

3. سلامة البيانات (Integrity): منع التلاعب بالبيانات

يضمن البروتوكول عدم تعديل البيانات أو العبث بها أثناء انتقالها. هذا يحميك من هجمات “الحقن” التي قد يضيف فيها المهاجم برمجيات خبيثة أو معلومات مضللة إلى المحتوى الذي تراه.

4. تعزيز ترتيب موقعك (SEO)

منذ عام 2014، أعلنت جوجل رسمياً أن استخدام HTTPS يعتبر عامل ترتيب إيجابي. محركات البحث تفضل المواقع الآمنة وتسعى لتقديمها للمستخدمين، مما يمنح موقعك ميزة تنافسية.

5. بناء ثقة المستخدم وتجنب تحذيرات المتصفح

المتصفحات الحديثة (مثل Chrome و Firefox) تعرض علامة “غير آمن” (Not Secure) بشكل واضح بجانب أي موقع يستخدم HTTP. هذه العلامة تنفر الزوار وتقلل من مصداقية موقعك بشكل كبير، خاصة إذا كان يتضمن نماذج لإدخال البيانات.

SSL و TLS: من هو الأب ومن هو الابن؟

كثيراً ما نسمع المصطلحين بالتبادل، لكن هناك فرق تاريخي وتقني بسيط بينهما.

- SSL (Secure Sockets Layer): هو البروتوكول الأقدم الذي تم تطويره في التسعينيات. تم اكتشاف ثغرات أمنية خطيرة في إصداراته القديمة (SSLv2, SSLv3)، ولم يعد استخدامه موصى به على الإطلاق ويجب تعطيله على الخوادم الحديثة.

- TLS (Transport Layer Security): هو “الابن” المطور والأكثر أمانًا وقوة. هو البروتوكول القياسي المستخدم اليوم بجميع إصداراته الحديثة (TLS 1.2, TLS 1.3).

ملاحظة هامة: عندما نقول “شهادة SSL” في هذه الأيام، فنحن في الواقع نعني شهادة رقمية تُستخدم مع بروتوكول TLS الحديث. أصبح المصطلح “SSL” مجرد اسم شائع ومتعارف عليه.

كيف يعمل هذا السحر؟ رحلة البيانات في نفق مشفر

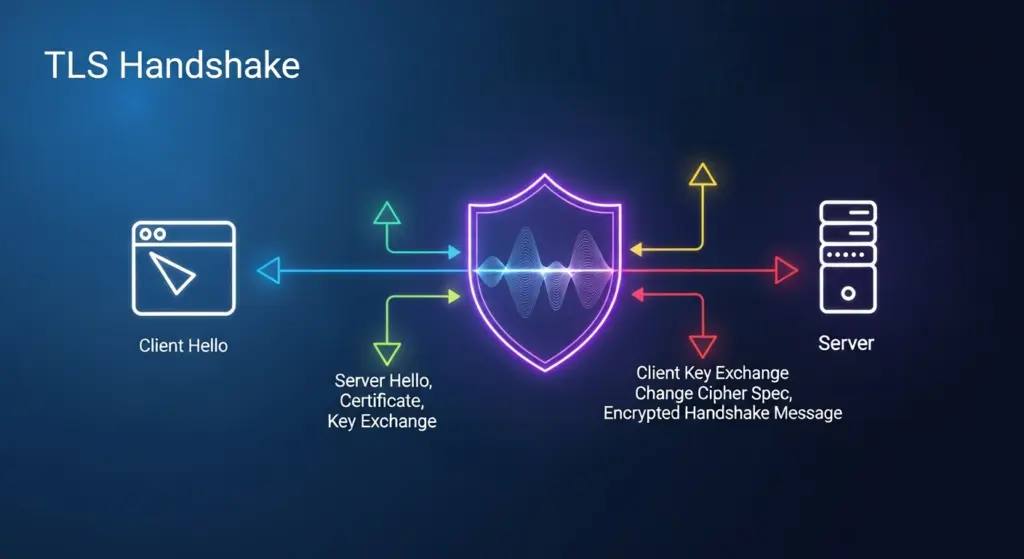

عندما تزور موقعاً يستخدم HTTPS، تحدث عملية “مصافحة” سريعة ومعقدة بين متصفحك وخادم الموقع قبل إرسال أي بيانات فعلية. هذه العملية تسمى مصافحة TLS (The TLS Handshake).

يمكن تبسيطها بالخطوات التالية:

- Client Hello (مرحباً من المتصفح): يقول متصفحك للخادم: “مرحباً، أريد بدء اتصال آمن. هذه هي إصدارات TLS وخوارزميات التشفير التي أدعمها. هل لديك شهادة؟”.

- Server Hello (أهلاً من الخادم): يرد الخادم: “أهلاً بك. لقد اخترت أقوى خوارزمية تشفير ندعمها كلانا. وهذه هي شهادتي الرقمية (التي تحتوي على مفتاحي العام)”.

- التحقق والمصادقة: يأخذ المتصفح الشهادة ويتواصل مع الجهة التي أصدرتها (Certificate Authority – CA) ليتأكد من أنها صالحة وغير منتهية الصلاحية ومصدرة للنطاق الصحيح.

- إنشاء مفتاح الجلسة: هنا يكمن السحر الحقيقي! يقوم المتصفح بإنشاء مفتاح سري ومؤقت يسمى “مفتاح الجلسة” (Session Key). يقوم بتشفير هذا المفتاح باستخدام “المفتاح العام” للخادم (الذي حصل عليه من الشهادة) ويرسله إليه.

- فك تشفير مفتاح الجلسة: الخادم هو الوحيد الذي يملك “المفتاح الخاص” المقابل لمفتاحه العام، وبالتالي هو الوحيد القادر على فك تشفير الرسالة والحصول على “مفتاح الجلسة” السري.

- بدء الجلسة المشفرة: الآن، أصبح لدى المتصفح والخادم نفس “مفتاح الجلسة” السري. يتم تشفير وفك تشفير كل البيانات اللاحقة بينهما باستخدام هذا المفتاح (وهو ما يسمى التشفير المتماثل – Symmetric Encryption لأنه أسرع بكثير). هذا المفتاح فريد لهذه الزيارة فقط.

كل هذا يحدث في أجزاء من الثانية، دون أن تشعر به كمستخدم.

أنواع الشهادات الرقمية: اختر الدرع المناسب لموقعك

تختلف الشهادات حسب مستوى التحقق الذي تقوم به الجهة المصدرة (CA) من هوية مالك الموقع. الفرق الرئيسي بينها هو مستوى الثقة الذي تمنحه للزائر، وليس قوة التشفير، فجميعها توفر تشفيراً قوياً.

| النوع | مستوى التحقق | وقت الإصدار | التكلفة التقريبية | مثالية لـ |

|---|---|---|---|---|

| التحقق من النطاق (DV) Domain Validated |

تتحقق فقط من أنك تملك النطاق (عبر إيميل أو DNS). | دقائق | مجانية (مثل Let’s Encrypt) إلى منخفضة جداً. | المدونات، المواقع الشخصية، المشاريع الصغيرة، أي موقع لا يجمع بيانات حساسة جداً. |

| التحقق من المؤسسة (OV) Organization Validated |

تتحقق من ملكية النطاق + التحقق من وجود الشركة ككيان قانوني مسجل. | 1-3 أيام عمل | متوسطة | المواقع التجارية، المتاجر الإلكترونية، مواقع الشركات التي تريد إظهار مستوى أعلى من المصداقية. |

| التحقق الممتد (EV) Extended Validation |

عملية تدقيق صارمة ومفصلة لهوية الشركة ووجودها القانوني والفعلي. | عدة أيام أو أسابيع | مرتفعة | البنوك، المؤسسات المالية، الحكومات، الشركات الكبرى التي تتطلب أقصى درجات الثقة. |

شهادات خاصة: Wildcard و Multi-Domain (SAN)

بالإضافة إلى مستويات التحقق، هناك نوعان عمليان جداً من الشهادات:

- شهادة Wildcard: تؤمّن نطاقاً واحداً وجميع نطاقاته الفرعية (subdomains) من المستوى الأول. على سبيل المثال، شهادة Wildcard لـ

*.your_domain.comستعمل علىwww.your_domain.comوblog.your_domain.comوshop.your_domain.com. - شهادة Multi-Domain (SAN): تؤمّن عدة أسماء نطاقات مختلفة تماماً في شهادة واحدة. على سبيل المثال، يمكن لشهادة واحدة أن تؤمن

domain-one.comوdomain-two.netوanother-site.org.

دليل عملي: تثبيت شهادة SSL/TLS مجانية مع Let’s Encrypt

في الماضي، كان الحصول على شهادة SSL عملية مكلفة ومعقدة. لكن بفضل مبادرة Let’s Encrypt، وهي سلطة تصديق (CA) غير ربحية، أصبح الأمر مجانياً وتلقائياً بالكامل.

الأداة الأكثر شيوعًا للتعامل مع Let’s Encrypt هي Certbot. لنرى كيف نستخدمها لتأمين خادم ويب يعمل بنظام Ubuntu و Nginx.

المتطلبات الأساسية

- خادم (Server) لديك صلاحيات الـ root أو sudo عليه.

- اسم نطاق (e.g.,

your_domain.com) موجه (pointed) إلى عنوان IP العام الخاص بخادمك. - خادم ويب Nginx أو Apache مثبت ويعمل.

الخطوة 1: تثبيت Certbot

سنقوم بتثبيت Certbot والإضافة الخاصة بخادم الويب الذي تستخدمه (Nginx في مثالنا).

# أولاً، نحدّث قائمة الحزم

sudo apt update

# ثانياً، نثبّت Certbot والإضافة الخاصة بـ Nginx

sudo apt install certbot python3-certbot-nginx

# لمستخدمي Apache، استخدم الأمر التالي بدلاً من الأمر الثاني

# sudo apt install certbot python3-certbot-apacheالخطوة 2: الحصول على الشهادة وتثبيتها

الآن، سنقوم بتشغيل أمر واحد سحري سيقوم بمعظم العمل الشاق.

# استبدل your_domain.com باسم النطاق الخاص بك

# هذا الأمر يطلب شهادة للنطاق الأساسي (your_domain.com) والفرعي (www)

sudo certbot --nginx -d your_domain.com -d www.your_domain.com

# لمستخدمي Apache، استخدم --apache بدلاً من --nginx

# sudo certbot --apache -d your_domain.com -d www.your_domain.comسيقوم Certbot بما يلي:

- سيسألك عن بريدك الإلكتروني (لتلقي إشعارات التجديد والمشاكل).

- سيطلب منك الموافقة على شروط الخدمة.

- سيتواصل مع خوادم Let’s Encrypt ليثبت أنك تملك النطاق.

- سيقوم بتحميل الشهادة وتثبيتها على خادم الويب الخاص بك.

- (مهم جداً) سيسألك إذا كنت تريد إعادة توجيه كل الزيارات من HTTP إلى HTTPS تلقائياً. اختر خيار إعادة التوجيه (Redirect).

إذا سارت الأمور على ما يرام، سترى رسالة تهنئة، وموقعك الآن يعمل عبر HTTPS!

الخطوة 3: التحقق من التجديد التلقائي

شهادات Let’s Encrypt صالحة لمدة 90 يوماً فقط. لكن لا تقلق، فـ Certbot يقوم تلقائياً بإعداد مهمة مجدولة (cron job أو systemd timer) لتجديد الشهادة قبل انتهاء صلاحيتها.

يمكنك اختبار عملية التجديد (بدون تجديد فعلي) باستخدام الأمر التالي:

sudo certbot renew --dry-runإذا لم تظهر أي أخطاء، فهذا يعني أن التجديد التلقائي سيعمل بنجاح عند الحاجة.

ما بعد التثبيت: خطوات متقدمة لتقوية درعك الرقمي

تركيب الشهادة هو خطوة أولى ممتازة، لكن يمكننا تحسين الأمور أكثر لزيادة الأمان.

1. فحص قوة التشفير (SSL Labs Test)

بعد التثبيت، اذهب إلى موقع Qualys SSL Labs Test وافحص نطاقك. سيعطيك تقريراً مفصلاً عن قوة إعداداتك ودرجة من A+ إلى F. حاول دائمًا الوصول إلى درجة A أو A+ عن طريق اتباع توصياته.

2. تفعيل HSTS لفرض HTTPS دائماً

بروتوكول HSTS (HTTP Strict Transport Security) هو عبارة عن header يرسله خادمك ليخبر المتصفح أنه يجب عليه دائماً الاتصال بهذا الموقع باستخدام HTTPS فقط لمدة معينة. هذا يمنع هجمات “النزول بالمستوى” (Downgrade Attacks) التي يجبر فيها المهاجم المتصفح على استخدام HTTP غير الآمن.

3. تحديث البروتوكولات والشيفرات (Cipher Suites)

تأكد من أن إعدادات خادم الويب الخاص بك معطلة للبروتوكولات القديمة وغير الآمنة (مثل SSLv3, TLS 1.0, TLS 1.1) وتستخدم فقط أجنحة تشفير (Cipher Suites) قوية وحديثة. يمكنك استخدام أدوات مثل Mozilla SSL Configuration Generator للحصول على إعدادات موصى بها لخادمك.

4. حل مشكلة المحتوى المختلط (Mixed Content)

تحدث هذه المشكلة عندما تكون صفحة HTTPS الرئيسية تحاول تحميل موارد (صور، سكربتات، ملفات CSS) عبر HTTP غير الآمن. هذا يكسر أمان الصفحة ويعرض تحذيراً في المتصفح. تأكد من أن جميع الروابط الداخلية في موقعك تستخدم https://.

الخلاصة: الأمان الرقمي هو حجر الأساس

يا جماعة، في عالم اليوم، لم يعد استخدام HTTPS خيارًا. إنه ضرورة حتمية لبناء الثقة مع المستخدمين، وحماية بياناتهم، وتحسين ترتيب موقعك في محركات البحث.

الدرس الذي تعلمته بالطريقة الصعبة في بداياتي، أقدمه لكم اليوم على طبق من ذهب: لا تترك باب بيتك الرقمي مفتوحاً. القفل الصغير 🔒 الذي تراه في شريط المتصفح هو خط الدفاع الأول الذي يحمي سمعتك، وبيانات عملائك، ونجاح مشروعك.

بفضل أدوات مثل Let’s Encrypt و Certbot، لم يعد لديك أي عذر. العملية مجانية، وسهلة، وتستغرق دقائق معدودة. فتوكل على الله، وقم بتأمين خادمك اليوم قبل الغد.